Microsoft a furnizat mai multe cmdlet-uri Active Directory PowerShell cu Windows Server 2008 R2 (și mai nou), care foarte mult simplificați sarcinile care anterior necesitau asamblarea unor linii lungi de cod care implică ADSI.

Pe un client Windows, instalați Remote Sever Administration Tools (RSAT) și asigurați-vă că este instalat modulul Active Directory PowerShell.

Pe un server Windows (2008 R2 sau mai nou), executați următoarele comenzi într-o consolă PowerShell (ca administrator):

Import-Module ServerManager; Add-WindowsFeature RSAT-AD-PowerShell

Iată exemplul meu (slab) ADSI:

Iată același lucru cu cmdlet-ul AD PowerShell:

Import-module ActiveDirectory

$ UserID = „JoeUser”

Get-ADUser $ UserID –property *

Rețineți că, cu PowerShell versiunea 3 și mai recentă, nu trebuie să rulați prima linie, deoarece Powershell va identificați modulul necesar și încărcați-l automat.

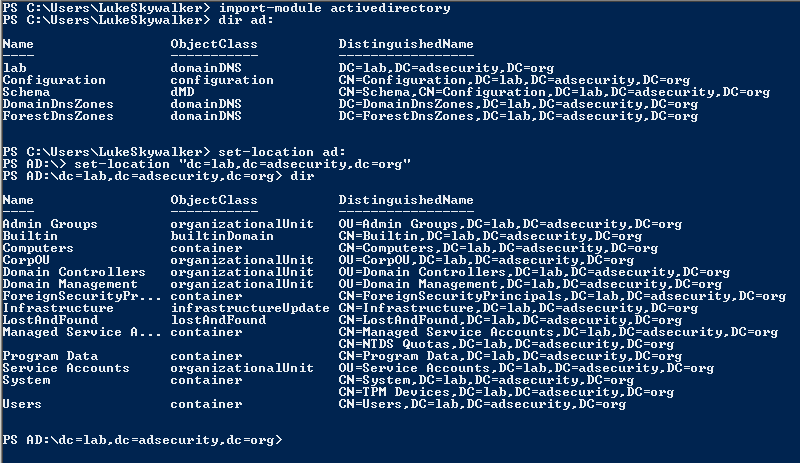

După ce ați încărcat modulul Active Directory PowerShell, puteți face lucruri interesante, cum ar fi răsfoirea AD ca un sistem de fișiere

Găsirea comenzilor utile (cmdleturi):

Descoperă modulele PowerShell disponibile: Get-Module -ListAvailable

Descoperă cmdleturile într-un PowerShell modul: Get-Command -module ActiveDirectory

Cmdlets modul PowerShell AD:

- Windows Server 2008 R2: 76 cmdlets

- Windows Server 2012: 135 cmdlets

- Windows Server 2012 R2: 147 cmdleturi

- Windows Server 2016: 147 cmdleturi

(Get-Command -module ActiveDirectory).count

Găsirea rolurilor de operare masteră flexibilă Active Directory (FSMO):

Modul Active Directory:

Apeluri .NET:

Cmdlet modul ActiveShell PowerShell Exemple:

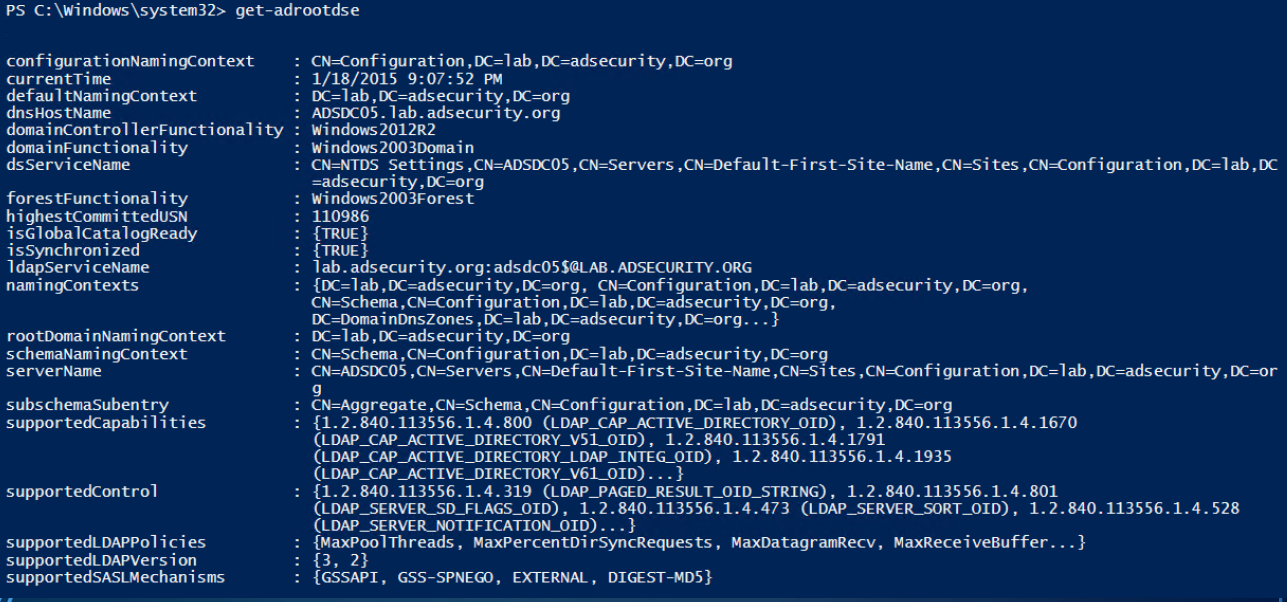

Get-RootDSE primește informații despre serverul LDAP (controlerul de domeniu) și le afișează. Există câteva informații interesante în rezultate, cum ar fi sistemul de operare pe care rulează DC.

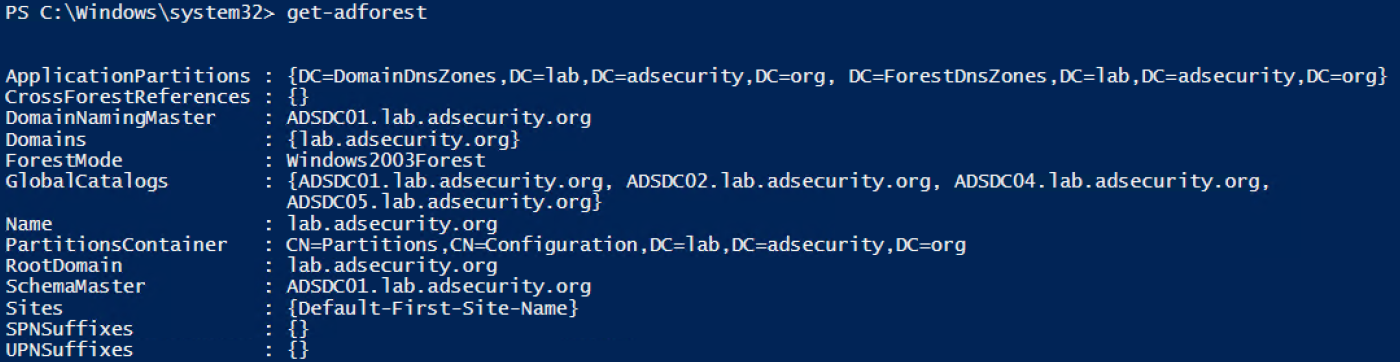

Get-ADForest oferă informații despre Active Directory pădure se află computerul în care executați comanda.

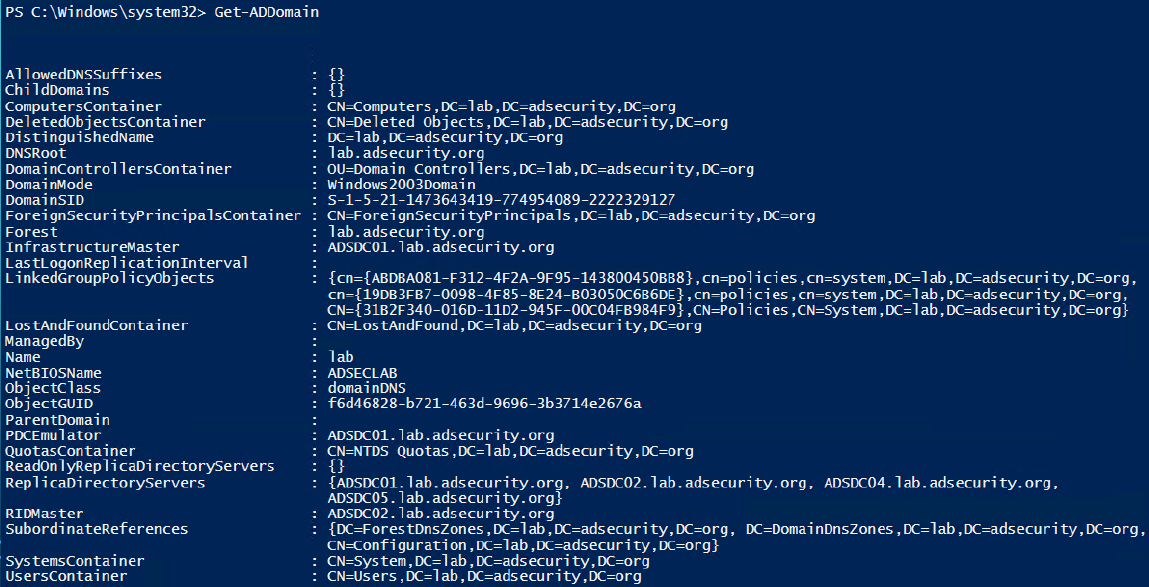

Get-ADDomain oferă informații despre domeniul curent în care vă aflați.

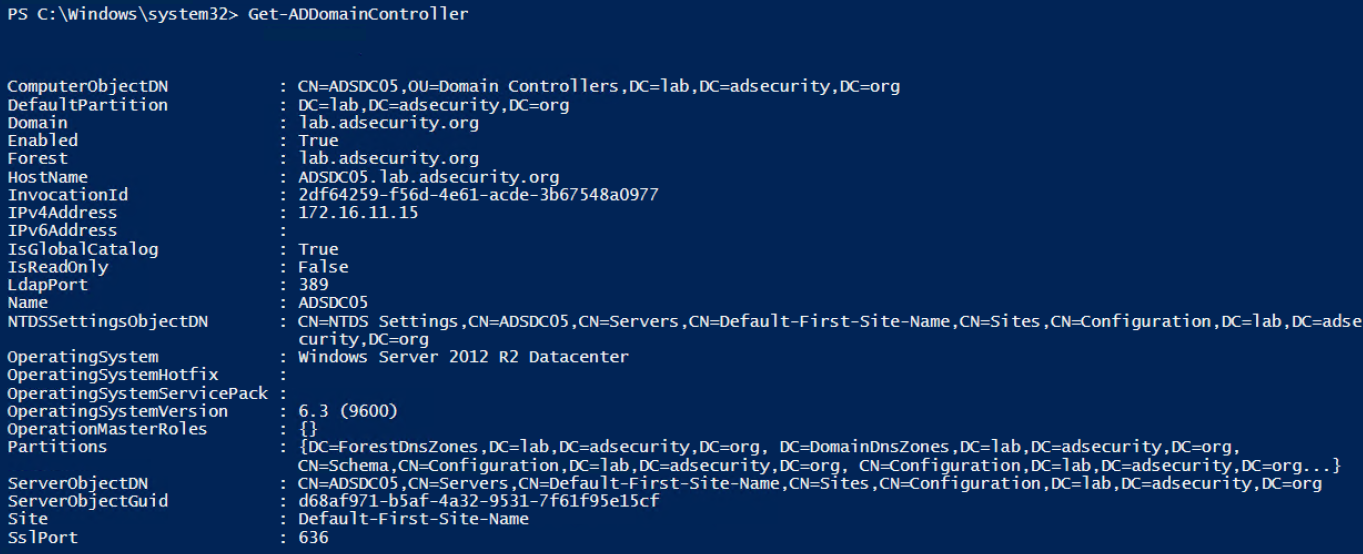

Get-ADDomainController oferă informații despre computer specifice controlerelor de domeniu.

Acest cmdlet facilitează găsirea tuturor DC-urilor într-un site specific sau care rulează o versiune de sistem de operare.

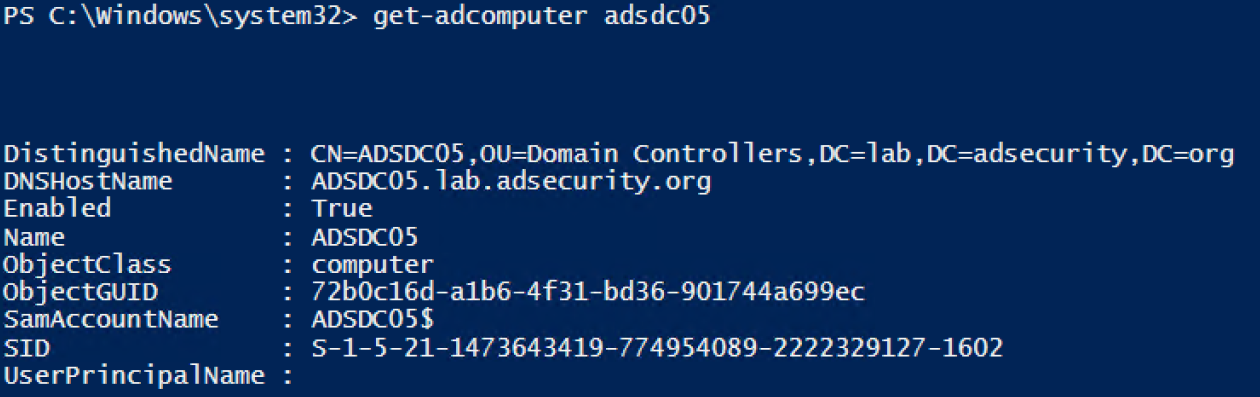

Get-ADComputer oferă cea mai mare parte din ceea ce ați dori să știți despre un obiect computer în AD.

Rulați cu „-Prop *” pentru a afișa toate proprietățile standard.

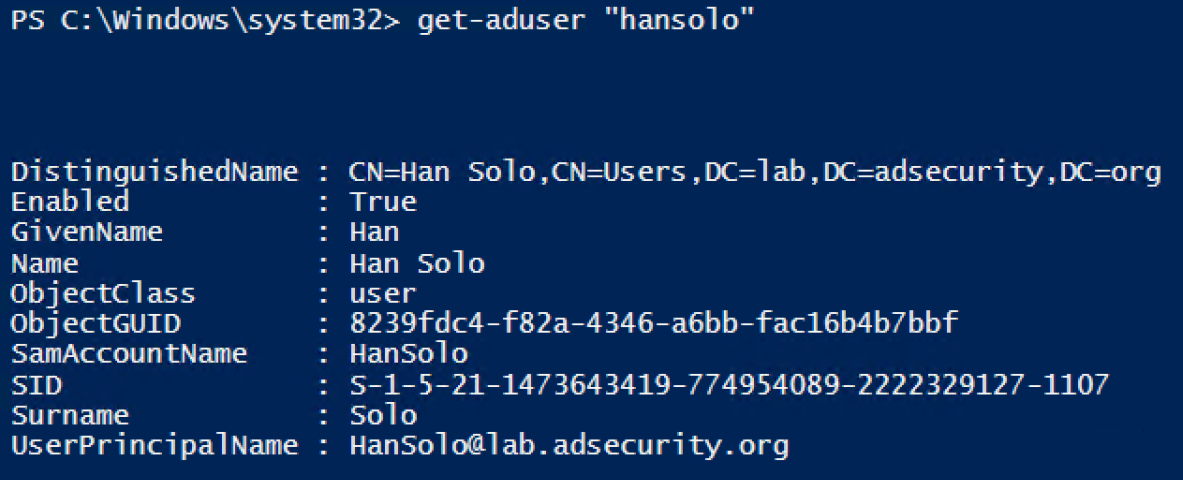

Get-ADUser oferă cele mai multe despre ceea ce doriți să știți despre un utilizator AD.

Rulați cu „-Prop *” pentru a afișa toate proprietățile standard.

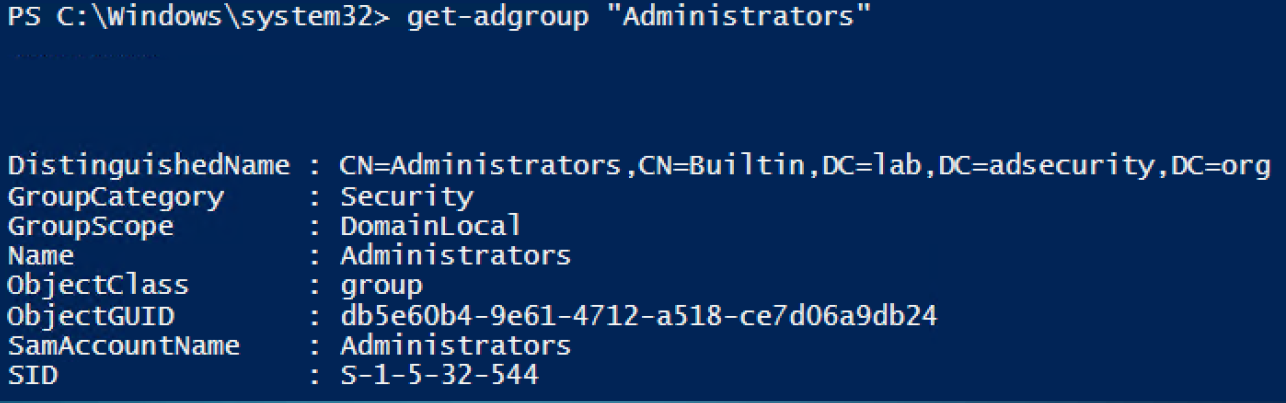

Get-ADGroup oferă informații despre un Grup AD. Găsiți toate grupurile de securitate executând:

Get-ADGroup -Filter {GroupCategory -eq ‘Security}

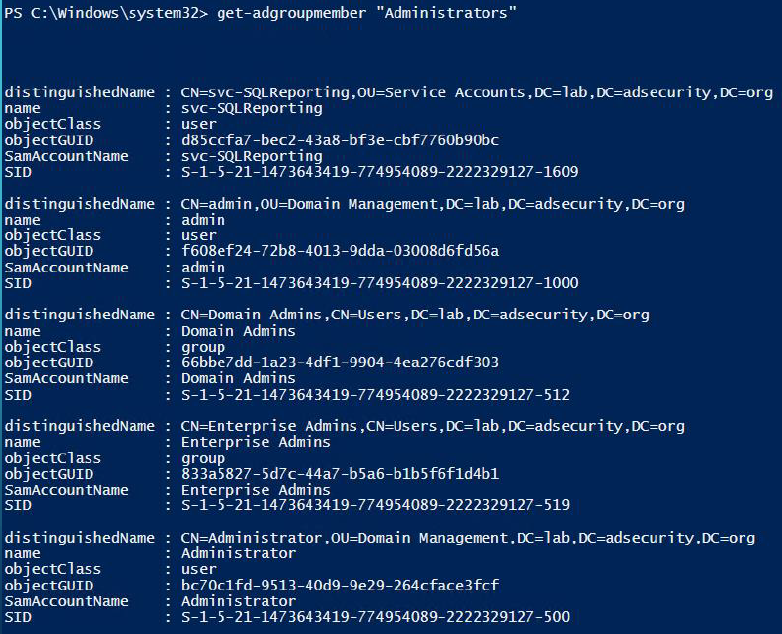

Get- ADGroupMember enumeră și returnează membrii grupului. Utilizați parametrul Recursiv pentru a include toți membrii grupurilor imbricate.

Get-ADGroupMember ‘Administratori’ -Recursiv

Acestea cmdleturile sunt utile pentru a identifica situațiile care anterior au necesitat achiziționarea unui produs sau scripturi personalizate.

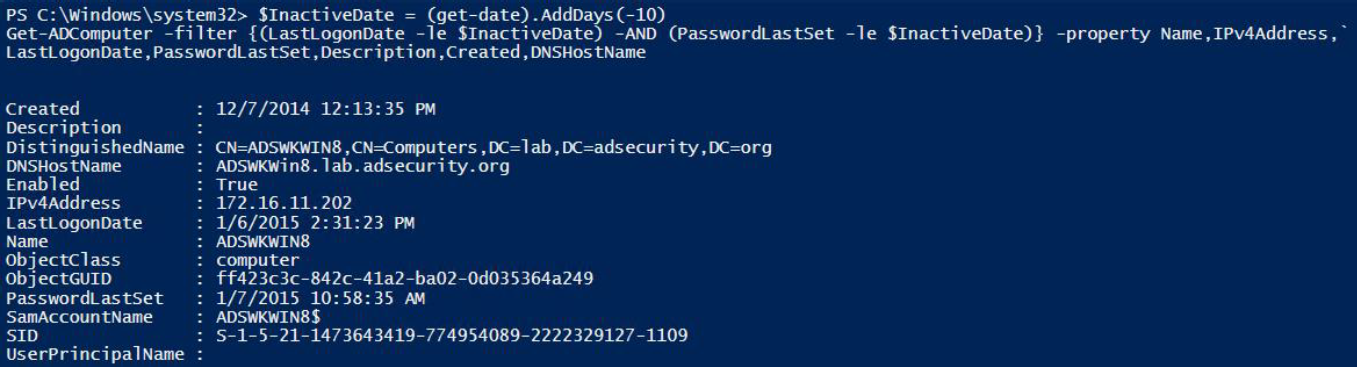

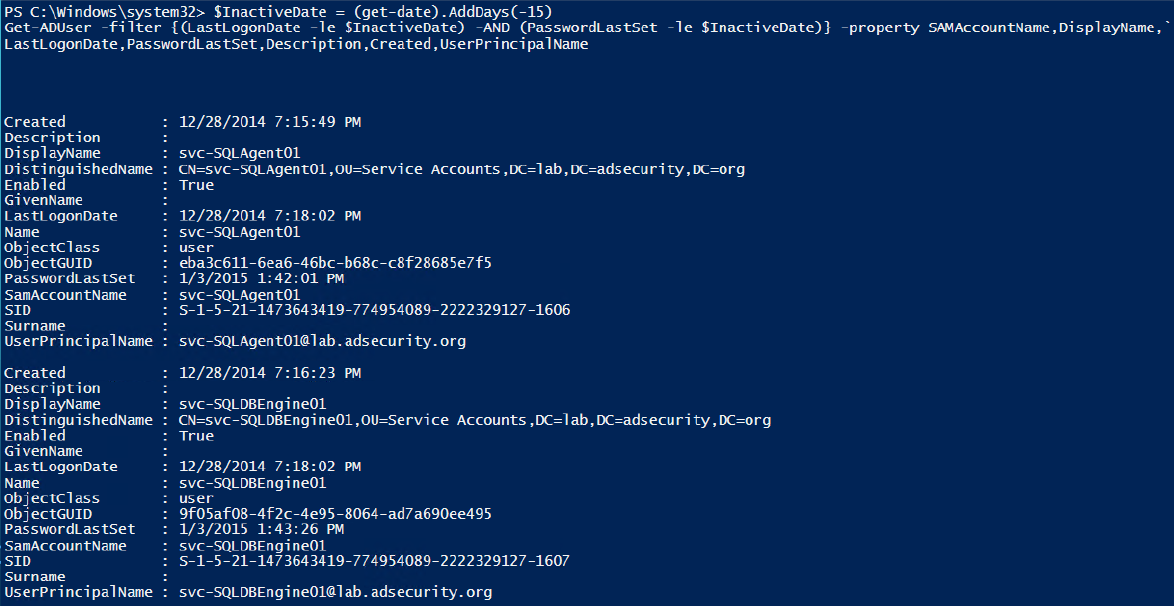

Următoarele exemple găsesc computere și utilizatori inactivi (învechi) – conturi care nu și-au schimbat parolele în ultimele 10 zile. Rețineți că acesta este un exemplu de laborator. Pentru verificări din lumea reală, schimbați acest lucru la 60 – 90 de zile pentru computere și 180 – 365 de zile pentru utilizatori.

Găsiți computere inactive.

Găsiți utilizatori inactivi.

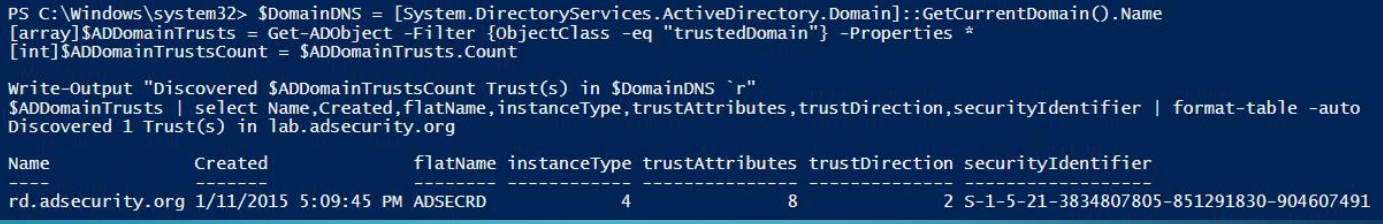

Enumerați încrederi în domeniu

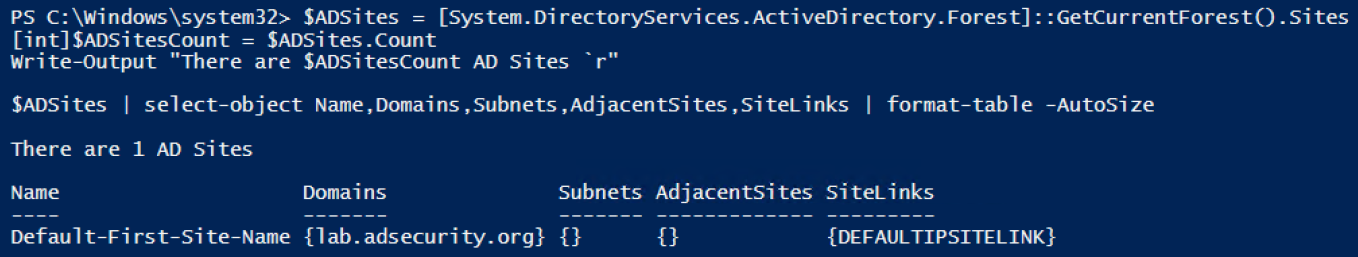

Obțineți informații despre site-ul AD.

Rețineți că modulul Windows 2012 include cmdlet pentru site-uri (Get-ADReplicationSite *).

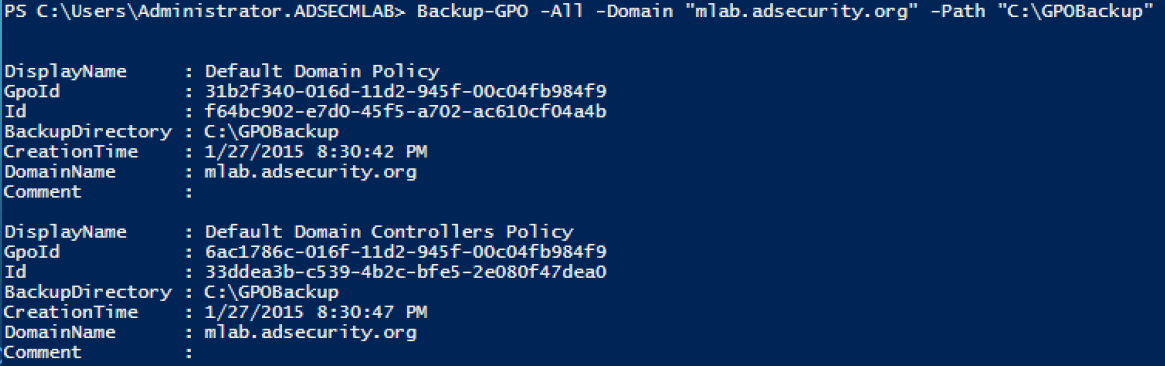

GPO-uri de domeniu de rezervă

Rețineți că este necesar să fie instalat modulul PowerShell Group Policy, care este separat de modulul Active Directory.

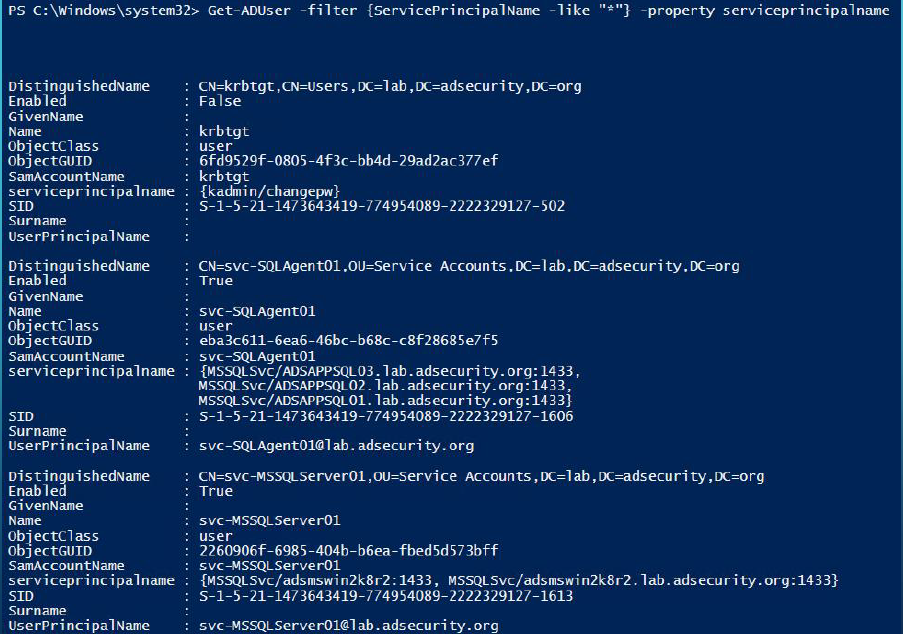

Găsiți conturi de servicii AD Kerberos

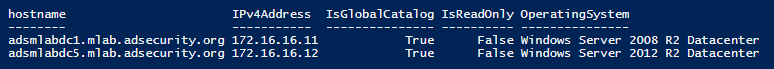

Controlere de domeniu de inventar

Get-ADDomainController – filter * | `select hostname, IPv4Address, IsGlobalCatalog, IsReadOnly, OperatingSystem | `format-table -auto

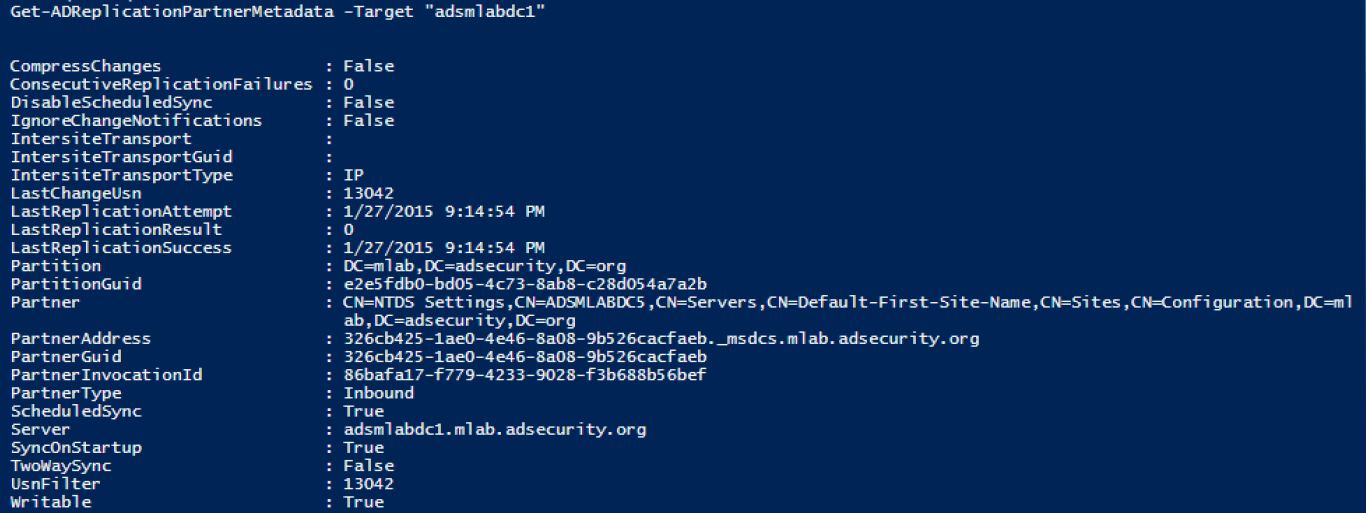

Get-ADReplicationPartnerMetadata (Windows Server 2012 și mai nou)

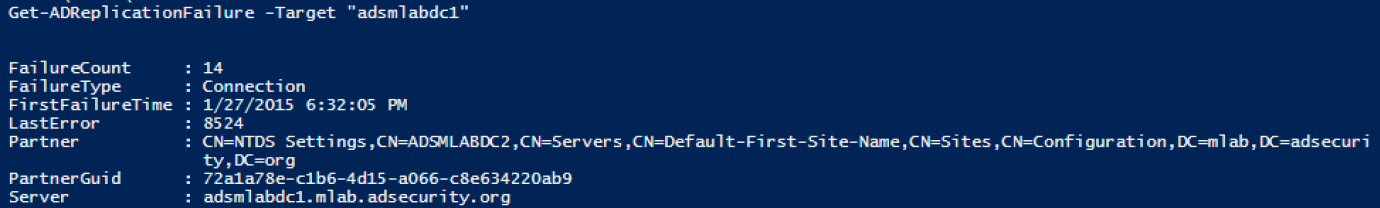

Get-ADReplicationPartnerFailure oferă informații despre starea eșecului replicării DC.