Microsoft a fourni plusieurs applets de commande PowerShell Active Directory avec Windows Server 2008 R2 (et plus récent), ce qui simplifiez les tâches qui nécessitaient auparavant de rassembler de longues lignes de code impliquant ADSI.

Sur un client Windows, installez les outils d’administration du serveur distant (RSAT) et assurez-vous que le module PowerShell Active Directory est installé.

Sur un serveur Windows (2008 R2 ou plus récent), exécutez les commandes suivantes dans une console PowerShell (en tant qu’administrateur):

Import-Module ServerManager; Add-WindowsFeature RSAT-AD-PowerShell

Voici mon (pauvre) exemple ADSI:

Voici la même chose avec l’applet de commande AD PowerShell:

Module d’importation ActiveDirectory

$ UserID = « JoeUser »

Get-ADUser $ UserID –property *

Notez qu’avec PowerShell version 3 et plus récente, vous n’avez pas besoin d’exécuter la première ligne car Powershell identifiez le module nécessaire et chargez-le automatiquement.

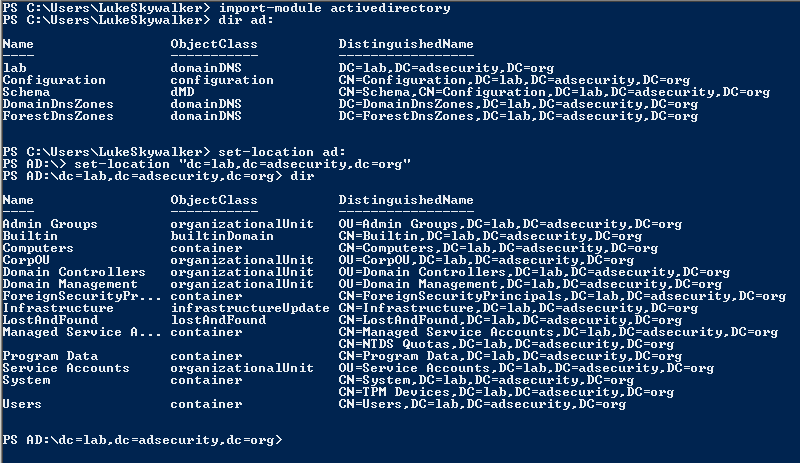

Une fois le module Active Directory PowerShell chargé, vous pouvez faire des choses intéressantes comme parcourir AD comme un système de fichiers

Recherche de commandes utiles (applets de commande):

Découvrez les modules PowerShell disponibles: Get-Module -ListAvailable

Découvrez les applets de commande dans un PowerShell module: Get-Command -module ActiveDirectory

Cmdlets du module PowerShell AD:

- Windows Server 2008 R2: 76 cmdlets

- Windows Server 2012: 135 cmdlets

- Windows Server 2012 R2: 147 cmdlets

- Windows Server 2016: 147 cmdlets

(Get-Command -module ActiveDirectory).count

Recherche de rôles FSMO (Flexible Master Single Operation) Active Directory:

Module Active Directory:

Appels .NET:

Cmdlet du module PowerShell Active Directory Exemples:

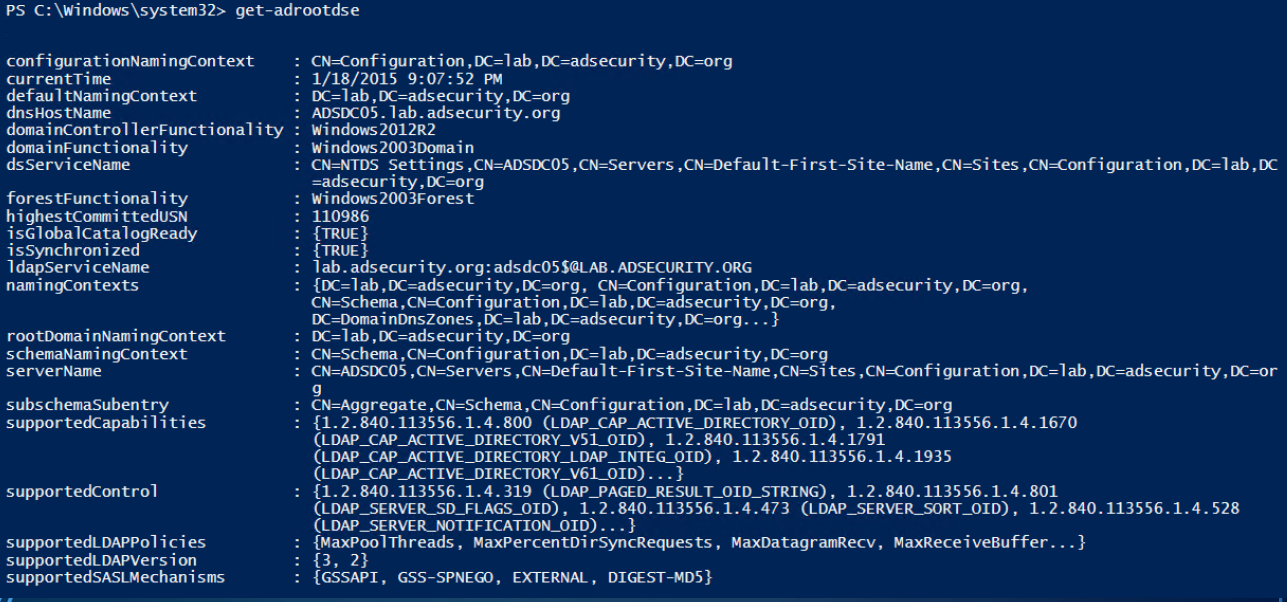

Get-RootDSE obtient des informations sur le serveur LDAP (le contrôleur de domaine) et les affiche. Les résultats contiennent des informations intéressantes, telles que le système d’exploitation utilisé par le contrôleur de domaine.

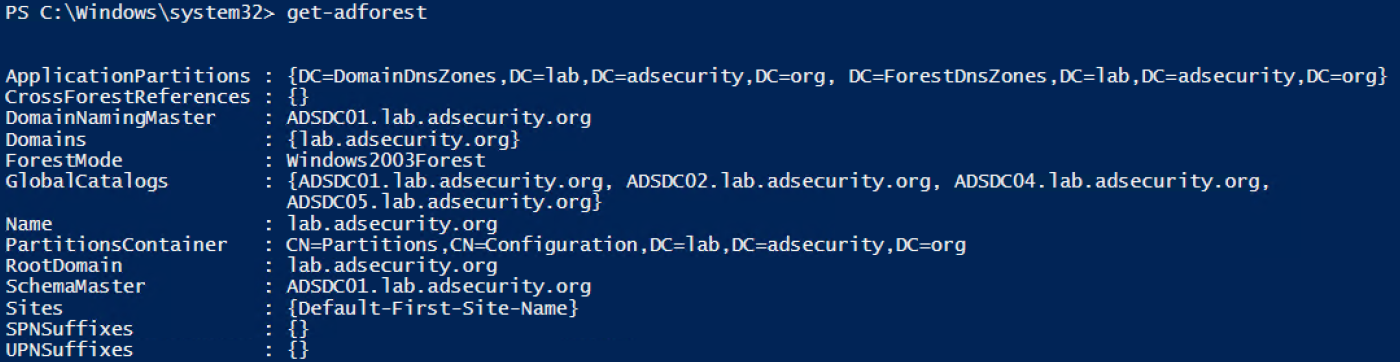

Get-ADForest fournit des informations sur Active Directory forêt dans laquelle se trouve l’ordinateur sur lequel vous exécutez la commande.

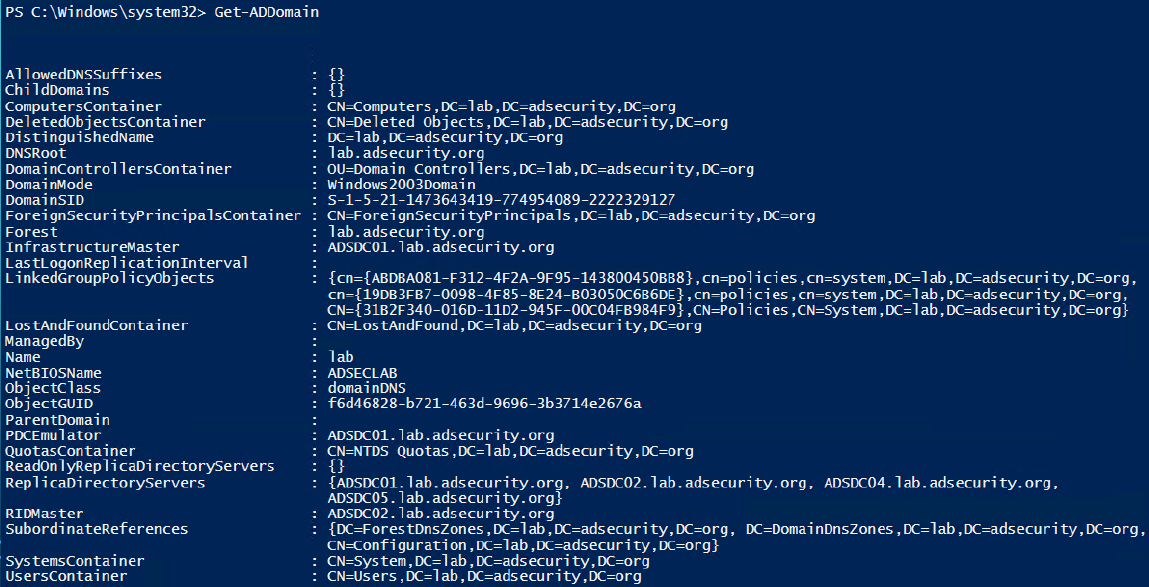

Get-ADDomain fournit des informations sur le domaine actuel dans lequel vous vous trouvez.

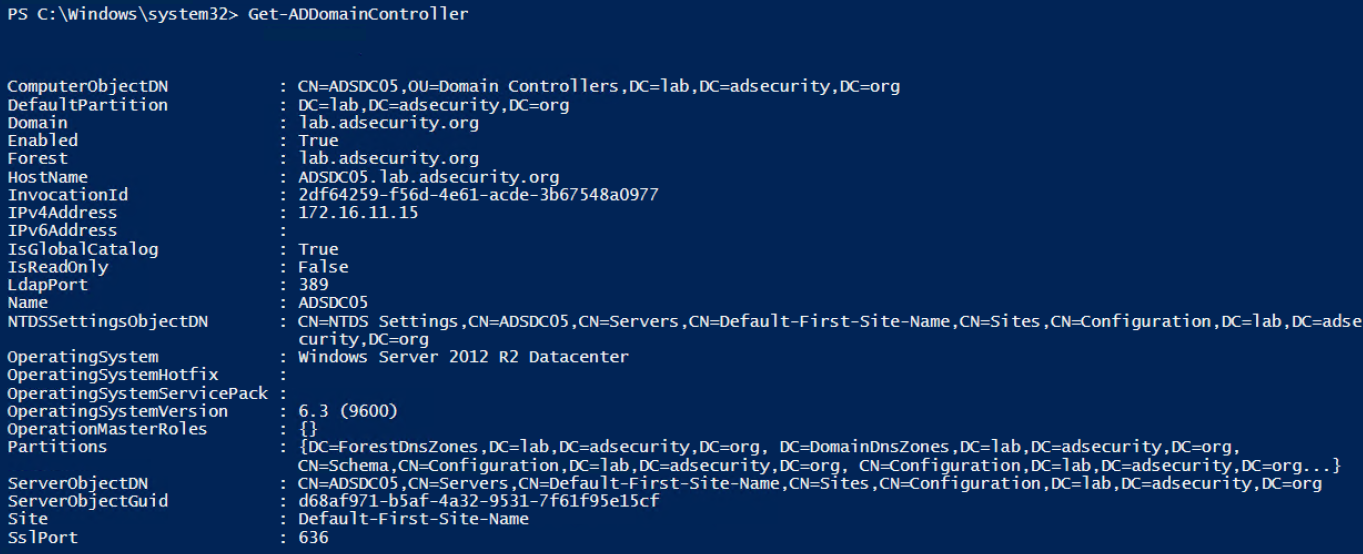

Get-ADDomainController fournit des informations informatiques spécifiques aux contrôleurs de domaine.

Cette applet de commande facilite la recherche de tous les contrôleurs de domaine dans un site spécifique ou exécutant une version du système d’exploitation.

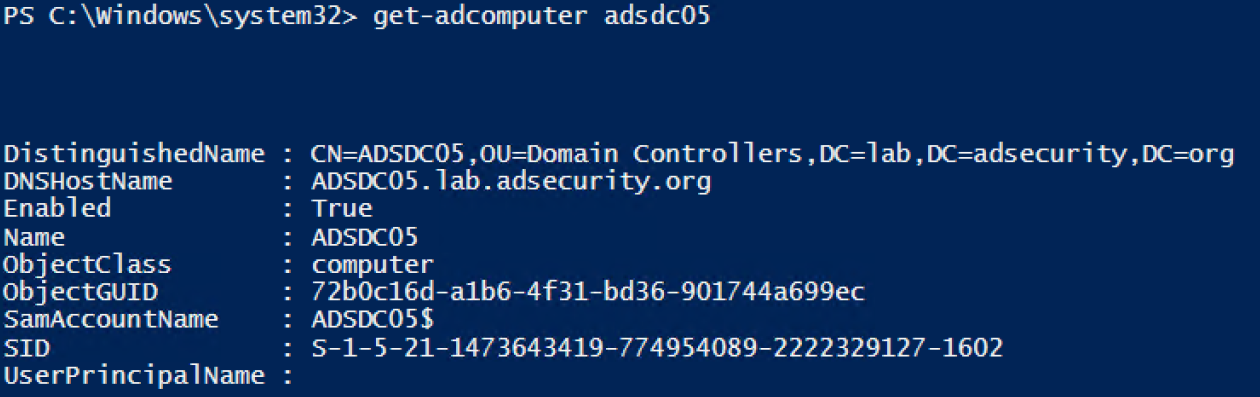

Get-ADComputer fournit la plupart de ce que vous voudriez savoir sur un objet ordinateur dans AD.

Exécutez avec « -Prop * » pour afficher toutes les propriétés standard.

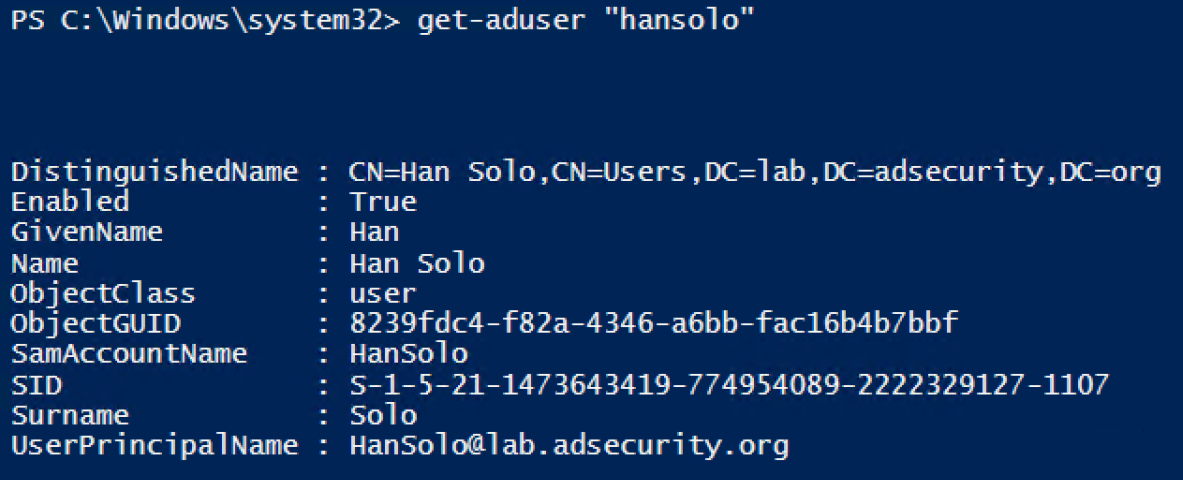

Get-ADUser fournit la plupart de ce que vous voulez savoir sur un utilisateur AD.

Exécutez avec « -Prop * » pour afficher toutes les propriétés standard.

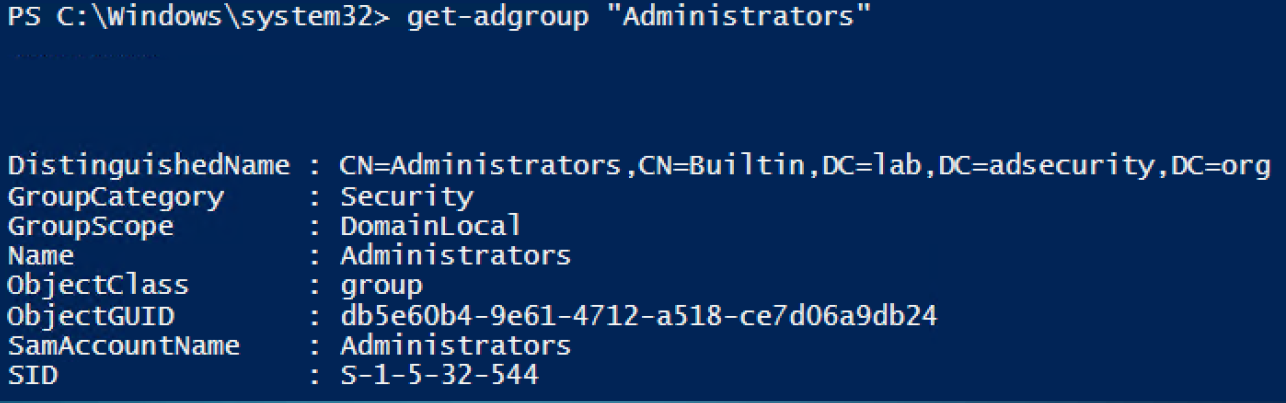

Get-ADGroup fournit des informations sur un Groupe AD. Recherchez tous les groupes de sécurité en exécutant:

Get-ADGroup -Filter {GroupCategory -eq ‘Security}

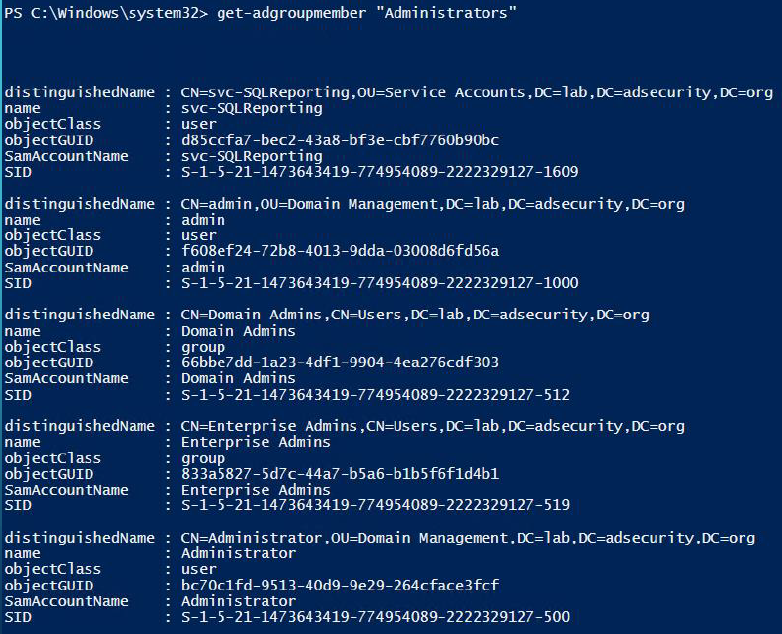

Get- ADGroupMember énumère et renvoie les membres du groupe. Utilisez le paramètre Recursive pour inclure tous les membres des groupes imbriqués.

Get-ADGroupMember ‘Administrators’ -Recursive

Ces Les applets de commande sont utiles pour identifier les situations qui nécessitaient auparavant l’achat d’un produit ou la création de scripts personnalisés.

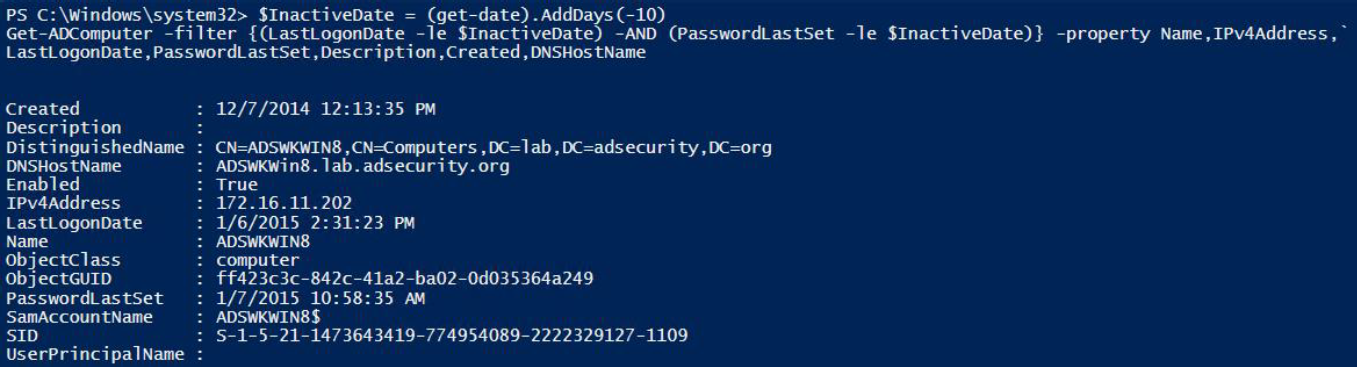

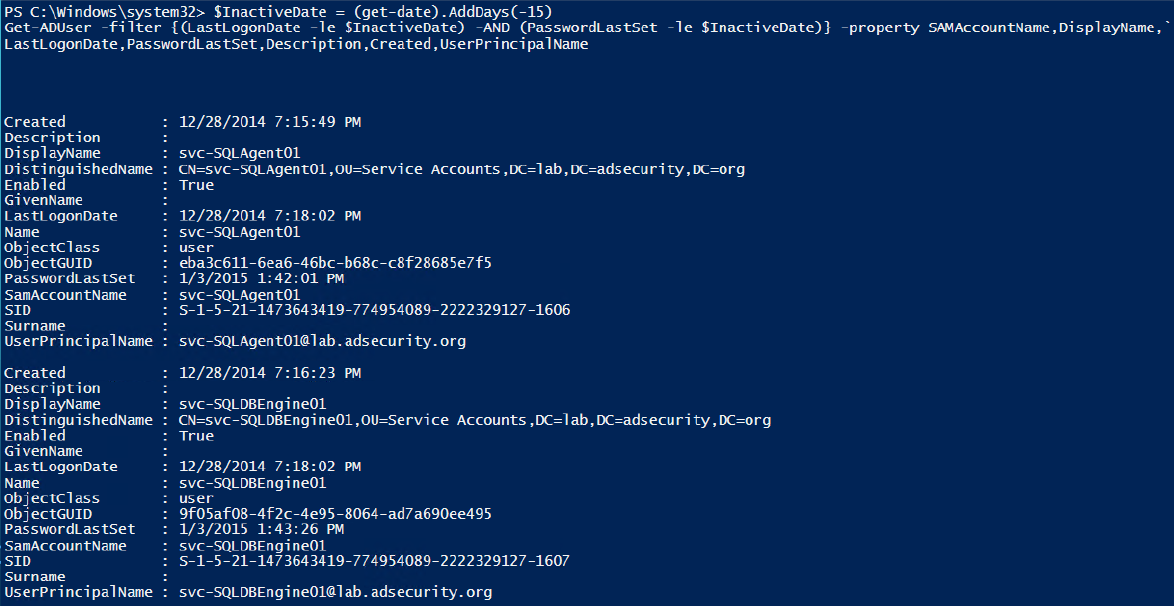

Les exemples suivants trouvent des ordinateurs et des utilisateurs inactifs (obsolètes) – des comptes qui n’ont pas changé de mot de passe au cours des 10 derniers jours. Notez qu’il s’agit d’un exemple de laboratoire. Pour les vérifications dans le monde réel, définissez ce délai entre 60 et 90 jours pour les ordinateurs et entre 180 et 365 jours pour les utilisateurs.

Rechercher les ordinateurs inactifs.

Rechercher les utilisateurs inactifs.

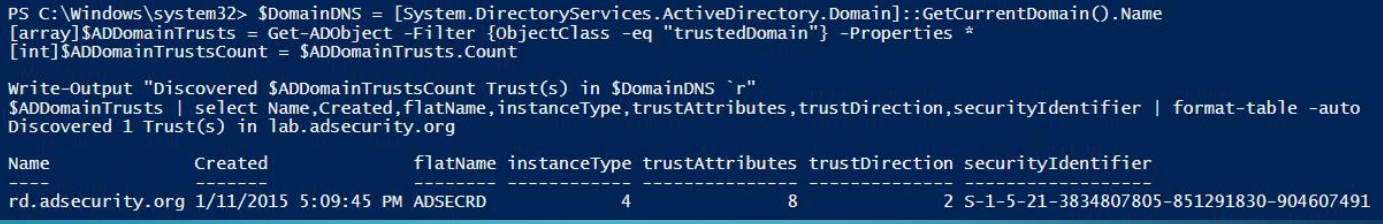

Énumérer les approbations de domaine

Obtenir des informations sur le site AD.

Notez que le module Windows 2012 inclut l’applet de commande pour les sites (Get-ADReplicationSite *).

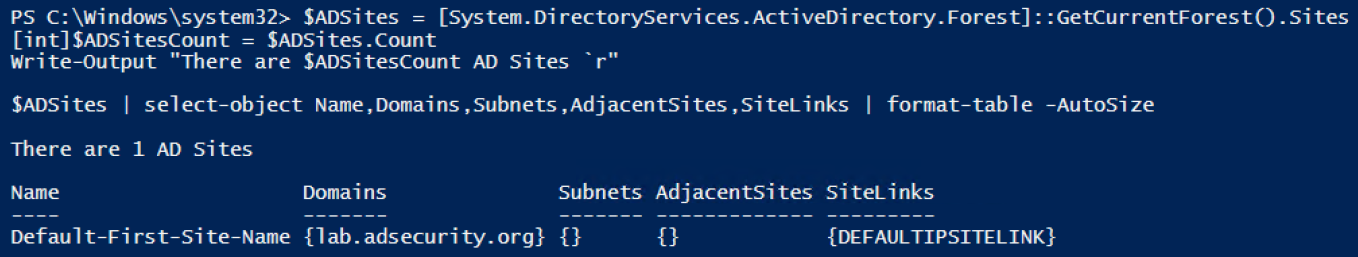

Sauvegarde des objets de stratégie de groupe du domaine

Notez que cela nécessite l’installation du module PowerShell de stratégie de groupe, qui est distinct du module Active Directory.

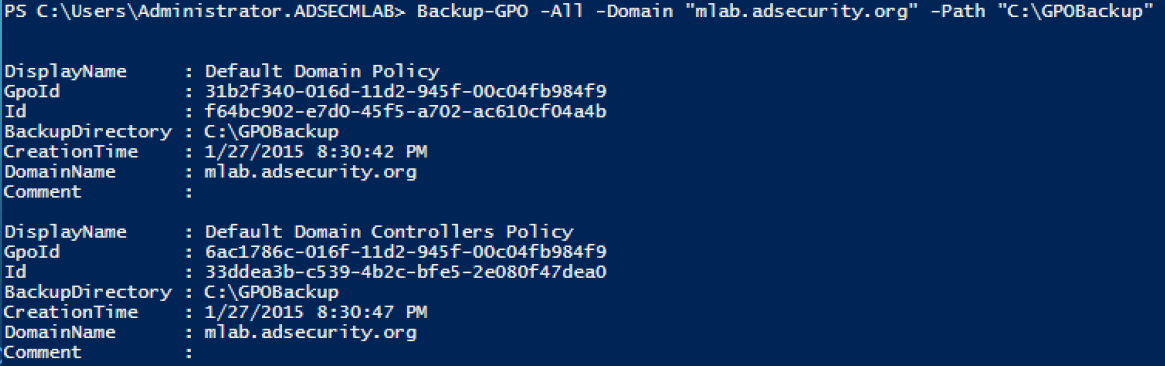

Rechercher des comptes de service AD Kerberos

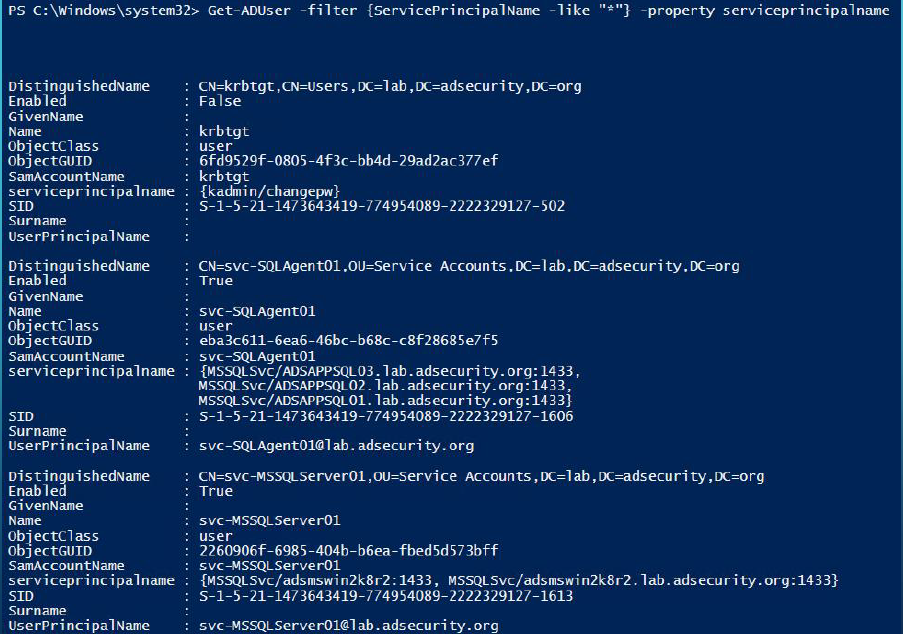

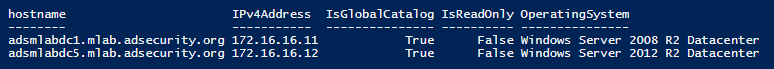

Contrôleurs de domaine d’inventaire

Get-ADDomainController – filter * | `sélectionnez le nom d’hôte, IPv4Address, IsGlobalCatalog, IsReadOnly, OperatingSystem | `format-table -auto

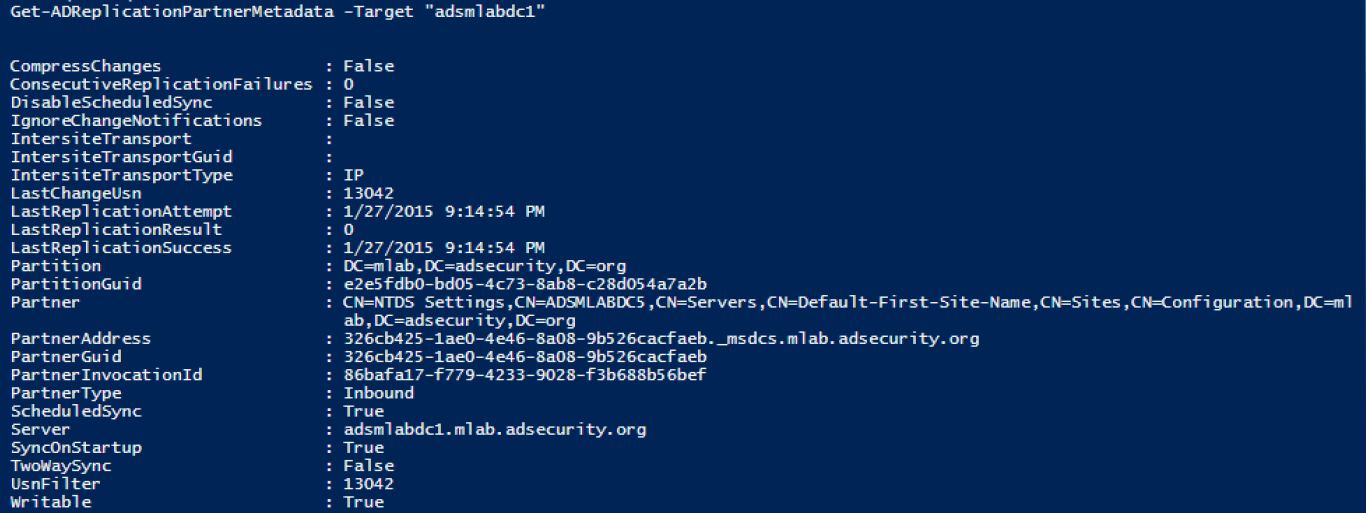

Get-ADReplicationPartnerMetadata (Windows Server 2012 et plus récent)

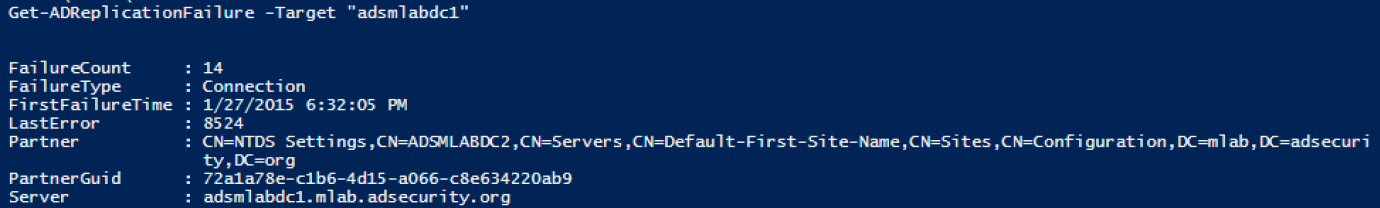

Get-ADReplicationPartnerFailure fournit des informations sur l’état d’échec de la réplication DC.